ในตอนที่แล้ว หลังจากที่เราติดตั้ง LAMP Stack ไปครบกันแล้ว คราวนี้เราจะมาขอใบรับรอง SSL สำหรับเว็บไซต์เพื่อรับรองความปลอดภัยในการส่งข้อมูลครับ รับรองว่าตอนนี้สั้นกว่าหลายตอนแน่นอน

ทำไมเว็บถึงควรมี SSL

คำตอบง่ายที่สุดคือ การสื่อสารข้อมูลระหว่างเครื่องต้นทางกับเครื่อง Web server ของเราจะเข้ารหัส ทำให้ดักฟังไม่ได้ครับ การเข้ารหัสก็คือการแปลงข้อความปกติที่เราอ่านเข้าใจ หรือโดนดักฟังได้ กลายเป็นข้อความอะไรก็ไม่รู้ที่เราอ่านปกติไม่ได้นั่นแหละครับ (หลักการมีเท่านี้จริงๆ)

วิธีการแปลงหรือเข้ารหัสข้อมูลนั้นมีหลากหลายรูปแบบ รวมถึงหลักการต่างๆ ลองอ่านบทความจาก Blognone อย่างเช่นตอน Asymmetric Cryptography ของพี่ลิ่ว (lewcpe) ได้ที่นี่ เพื่อความเข้าใจที่ละเอียดมากขึ้นครับ

ทีนี้ สำหรับเว็บไซต์ การเข้ารหัสเราจะเข้าใจกันในนาม SSL หรือ Secure Socket Layer ซึ่งก็คือโปรโตคอลหรือมาตรฐานการเข้ารหัสข้อมูลบนอินเตอร์เน็ตในยุคแรก ที่ต่อมาพัฒนาเป็น TLS (Transport Layer Security) ที่ปลอดภัยขึ้นกว่าเดิม (ใครอยากอ่านละเอียด ลองไปอ่านบทความของ GlobalSign ได้ครับ)

เหตุผลที่เว็บเราควรมี TLS/SSL และใช้มันให้เต็มที่ มีด้วยกัน 3 เหตุผลครับ

- Ranking บน Search Engine อย่าง Google จะดีขึ้น ในกรณีของ Google จะจัดอันดับให้เว็บที่มีการรับรอง TLS/SSL (จากนี้จะใช้คำว่า SSL อย่างเดียวเพราะขี้เกียจ) มีอันดับที่ดีกว่าเว็บทั่วไปครับ

- ผู้เข้าชมจะไว้ใจว่าเป็นเว็บจริง ไม่ใช่เว็บปลอม กระบวนการนี้แม้อาจจะดูแปลกๆ สักหน่อย (เพราะ Let’s Encrypt เปิดให้ใครขอก็ได้) แต่อย่างน้อยก็ช่วยยืนยันว่าเว็บที่ผู้อ่านติดต่อและดูข้อมูลอยู่ เป็นเว็บจริงๆ ของปลายทาง ไม่ใช่ใครมาสวมรอยก็ได้

- ป้องกันการถอดรหัสข้อมูล ในบางกรณี เช่น เราถูกดักฟัง มีผู้ประสงค์ร้ายเข้ามาในระบบ ใช้อินเทอร์เน็ตในพื้นที่ซึ่งเราไม่ไว้ใจ หรือมีการส่งข้อมูลธุรกรรมออนไลน์ การทำ SSL ถูกต้องจะเป็นการเปิดการเข้ารหัสข้อมูล ลดความเสี่ยงไปได้บางส่วนเลยทีเดียว (ไม่ทั้งหมด แต่อย่างน้อยก็ปลอดภัยกว่า)

ส่วนสาเหตุที่ใช้ Let’s Encrypt นั้น… เพราะมันฟรีครับ (ผ่าม!) ไม่มีอะไรมากกว่านี้จริงๆ แต่ถ้าทำธุรกิจแล้วต้องการความน่าเชื่อถือ ผมก็แนะนำให้ซื้อ SSL Certificate เป็นเรื่องเป็นราวดีกว่า ราคาอาจจะตกปีละ 1-2 พันบาทแล้วแต่ชนิด (บางแบบแพงหลักหมื่นก็มี เช่นพวก EV) ยกเว้นต้องการประหยัดเงิน Let’s Encrypt ก็เป็นตัวเลือกที่ดีครับ

อนึ่ง อายุของใบรับรองที่ออกโดย Let’s Encrypt นั้นมีอายุที่ต้องต่อทุกๆ 90 วัน ดังนั้นแล้วเราต้องตั้งระบบต่ออัตโนมัติอยู่เนืองๆ เพื่อให้ระบบทั้งหมดสามารถทำงานได้ต่อเนื่องครับ

ตั้งค่าเพื่อขอใบรับรอง

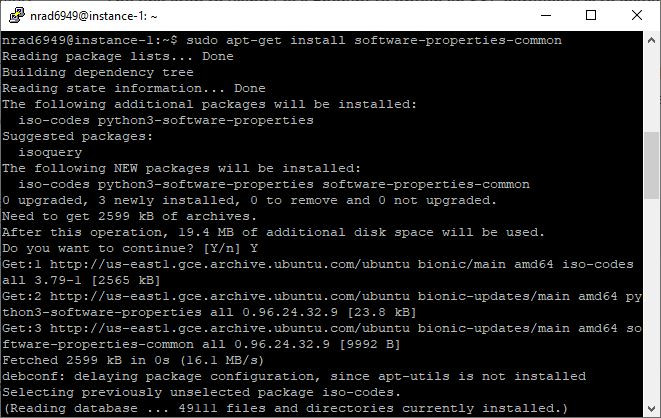

เริ่มต้นเปิด Terminal/SSH ของเรากันเลย จากนั้นพิมพ์คำสั่งนี้ลงไป เพื่อเพิ่มรายชื่อซอฟต์แวร์ (Repository) เข้าสู่ระบบ เพื่อติดตั้งโปรแกรมที่เกี่ยวข้อง

sudo apt-get install software-properties-commonหลังจากนั้น ระบบจะถามให้ยืนยันติดตั้ง พิมพ์ Y แล้วกดปุ่ม Enter

คำสั่งนี้ จะติดตั้งระบบทำงานเพิ่มและเปิดทางทำให้เราเพิ่มสิ่งที่เรียกว่า Software Repository หรือคลังซอฟต์แวร์ที่มีให้ดาวน์โหลดและอัพเดตบน Linux ที่เราติดตั้งครับ (กรณีเราคือ Ubuntu ซึ่งเป็น Debian สายหนึ่งครับ เลยใช้ apt-get)

จากนั้น พิมพ์คำสั่งนี้ลงไป เพื่อเพิ่ม Repository ที่เกี่ยวข้องกับการขอใบรับรองครับ

sudo add-apt-repository ppa:certbot/certbotเมื่อถามยืนยันว่าจะติดตั้งหรือไม่ด้วยการกดปุ่ม Enter ก็เคาะแป้นพิมพ์ Enter เพื่อติดตั้งได้เลยครับ จากนั้นระบบจะทำการโหลดข้อมูลใหม่ (Refresh) Repository บนเครื่องของเรา

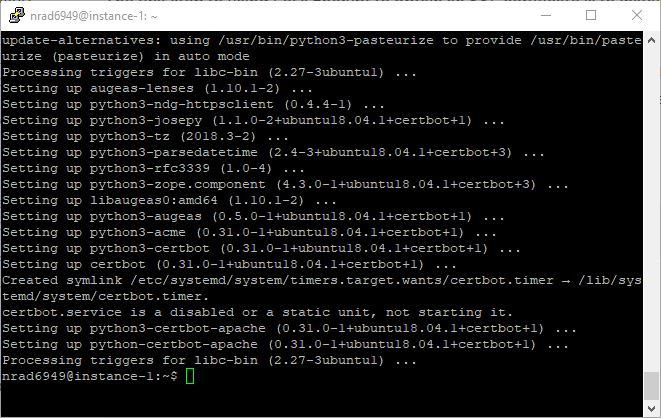

พิมพ์คำสั่งด้านล่าง เพื่อติดตั้ง certbot ไว้สำหรับขอใบรับรองครับ

sudo apt install python-certbot-apacheระบบจะให้ยืนยัน พิมพ์ Y แล้วกด Enter เพื่อทำงานต่อ คราวนี้ระบบจะทำงานโดยอัตโนมัติ มาจบที่หน้าจอนี้

คราวนี้ระบบเราก็พร้อมที่จะขอใบรับรองแล้วครับ

ร้องขอใบรับรองด้วย certbot

การขอใบรับรองโดยใช้ certbot นับว่าเป็นวิธีที่ง่ายที่สุดในการจัดการ ซึ่งขั้นแรกตัวโปรแกรมจะไปดูการตั้งค่าที่ ServerName ของไฟล์ตั้งค่า Apache ซึ่งเราได้ทำการแก้ไขและปรับแต่งไปตั้งแต่ตอนที่แล้ว (ใครที่ยังไม่ได้ทำก็ทำได้แล้วนะครับ ขั้นตอนนี้)

หลังจากที่เราตรวจสอบการตั้งค่า ServerName แล้ว จากนี้เราจะมาลุยการขอใบรับรองโดเมนกันครับ พิมพ์คำสั่งดังนี้ใน Terminal/SSH ดังนี้

sudo certbot --apache -d xxxx.yyy -d www.xxxx.yyyคำสั่งนี้จะทำให้ certbot ทำงานเพื่อไปร้องขอและตั้งค่าใบรับรองให้กับเว็บเรา โดย xxxx.yyy หมายถึงโดเมนของเว็บเรา นอกจากนั้นแล้วการส่งคำสั่ง --apache ก็เป็นการเรียกใช้ตัวเชื่อมต่อ (plugin) ที่เชื่อมใบรับรองเข้ากับ Apache ที่เราลงไว้แล้วนั่นเอง

ในกรณีตัวอย่างนี้ที่เป็น patranun.tk คำสั่งจะเป็นดังนี้

sudo certbot --apache -d patranun.tk -d www.patranun.tkการขอใบรับรองในครั้งแรก ผู้ขอจำเป็นต้องกรอกอีเมลตัวเองลงไป จากนั้นก็ต้องอ่านเงื่อนไขแล้วยอมรับ ซึ่งถ้าท่านยอมรับก็พิมพ์ A แทนการยอมรับ แล้วกด Enter ได้เลย

อีกส่วนหนึ่งคือมีคำถามว่าต้องการรับข่าวสารจาก EFF (Electronic Frontier Foundation) มูลนิธิด้านสิทธิเสรีภาพของอินเทอร์เน็ตหรือไม่ ซึ่งเราเลือกได้ว่าจะเอาหรือไม่ (ในกรณีผู้เขียนตอบ N ซึ่งแปลว่าไม่รับ)

Saving debug log to /var/log/letsencrypt/letsencrypt.log

Plugins selected: Authenticator apache, Installer apache

Enter email address (used for urgent renewal and security notices) (Enter 'c' to

cancel): <ใส่อีเมลที่นี่>

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Please read the Terms of Service at

https://letsencrypt.org/documents/LE-SA-v1.2-November-15-2017.pdf. You must

agree in order to register with the ACME server at

https://acme-v02.api.letsencrypt.org/directory

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

(A)gree/(C)ancel: <ตอบ A ที่นี่>

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Would you be willing to share your email address with the Electronic Frontier

Foundation, a founding partner of the Let's Encrypt project and the non-profit

organization that develops Certbot? We'd like to send you email about our work

encrypting the web, EFF news, campaigns, and ways to support digital freedom.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

(Y)es/(N)o: <ตอบ Y หรือ N ก็แล้วแต่>หลังจากนั้น ระบบจะจัดการขอใบรับรองให้เรา ซึ่งในกรณีทดสอบนี้ ผมตั้งเอาไว้สองแบบ คือมี www และไม่มี www แต่ในการตั้งค่าระบุไว้แค่แบบไม่มี www ระบบเลยถามว่า จะให้เอาใบรับรองไปแปะไว้ที่ไหน ผมเลยบอกว่าที่ 2 ซึ่งเป็นเว็บไซต์แบบ HTTPS (ปลอดภัย)

Obtaining a new certificate

Performing the following challenges:

http-01 challenge for xxxx.yyy

http-01 challenge for www.xxxx.yyy

Waiting for verification...

Cleaning up challenges

Created an SSL vhost at /etc/apache2/sites-available/000-default-le-ssl.conf

Deploying Certificate to VirtualHost /etc/apache2/sites-available/000-default-le-ssl.conf

Enabling available site: /etc/apache2/sites-available/000-default-le-ssl.conf

We were unable to find a vhost with a ServerName or Address of www.patranun.tk.

Which virtual host would you like to choose?

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

1: 000-default.conf | xxxx.yyy | | Enabled

2: 000-default-le-ssl.conf | xxxx.yyy | HTTPS | Enabled

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Select the appropriate number [1-2] then [enter] (press 'c' to cancel): 2

Deploying Certificate to VirtualHost /etc/apache2/sites-available/000-default-le-ssl.confสักพักระบบก็ทำการเชื่อมต่อให้ จากนั้นจะมีคำถามชุดหนึ่งขึ้นมาว่า

Please choose whether or not to redirect HTTP traffic to HTTPS, removing HTTP access.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

1: No redirect - Make no further changes to the webserver configuration.

2: Redirect - Make all requests redirect to secure HTTPS access. Choose this for

new sites, or if you're confident your site works on HTTPS. You can undo this

change by editing your web server's configuration.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Select the appropriate number [1-2] then [enter] (press 'c' to cancel): 2คำถามนี้ คือการระบุว่า ต้องการจะทำให้ certbot เข้าไปเปลี่ยนการตั้งค่าใน Apache บังคับให้เว็บไซต์จะต้องถูกเปลี่ยนเส้นทาง (redirect) เข้าสู่โหมดความปลอดภัย (HTTPS) ที่ใช้กับใบรับรองที่เพิ่งออกเสมอหรือไม่ ถ้าเลือกทางที่ 2 นับจากนี้การเข้าเว็บไซต์ของเราก็จะเป็นแบบปลอดภัยโดยอัตโนมัติครับ (เฮ)

Redirecting vhost in /etc/apache2/sites-enabled/000-default.conf to ssl vhost in /etc/apache2/sites-available/000-default-le-ssl.conf

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Congratulations! You have successfully enabled https://xxxx.yyy and

https://www.xxxx.yyy

You should test your configuration at:

https://www.ssllabs.com/ssltest/analyze.html?d=xxxx.yyy

https://www.ssllabs.com/ssltest/analyze.html?d=www.xxxx.yyy

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

IMPORTANT NOTES:

- Congratulations! Your certificate and chain have been saved at:

/etc/letsencrypt/live/xxxx.yyy/fullchain.pem

Your key file has been saved at:

/etc/letsencrypt/live/xxxx.yyy/privkey.pem

Your cert will expire on 2019-xx-xx. To obtain a new or tweaked

version of this certificate in the future, simply run certbot again

with the "certonly" option. To non-interactively renew *all* of

your certificates, run "certbot renew"

- Your account credentials have been saved in your Certbot

configuration directory at /etc/letsencrypt. You should make a

secure backup of this folder now. This configuration directory will

also contain certificates and private keys obtained by Certbot so

making regular backups of this folder is ideal.

- If you like Certbot, please consider supporting our work by:

Donating to ISRG / Let's Encrypt: https://letsencrypt.org/donate

Donating to EFF: https://eff.org/donate-le

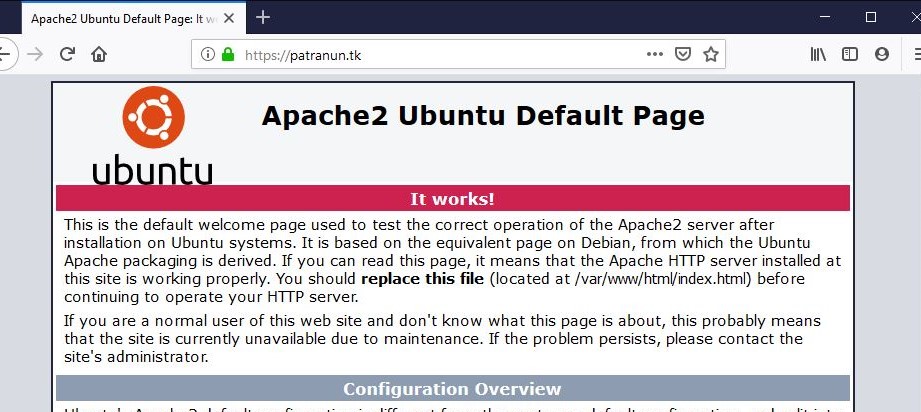

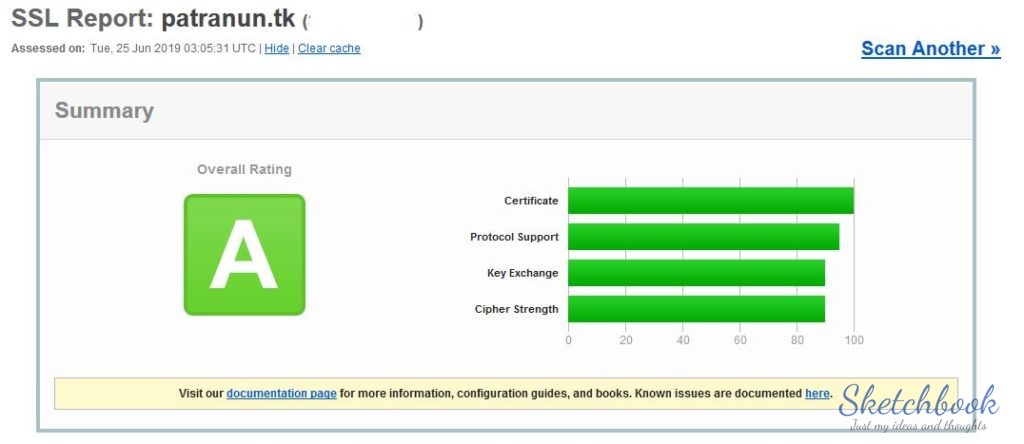

เพียงเท่านี้ เว็บไซต์เราก็จะมี SSL Certificate เรียบร้อย ซึ่งวิธีการตรวจสอบก็ดูได้จาก Qualys SSL Server Test หรือจะเปิดเว็บไซต์ แล้วเห็นกุญแจเขียวก็พอครับ

ปกติแล้ว certbot จะทำหน้าที่ในการต่ออายุการของใบรับรองกับทาง Let’s Encrypt โดยอัตโนมัติ แต่ถ้าอยากตรวจสอบให้มั่นใจ เอาชัวร์ว่าจะไม่มีปัญหาอะไรตามมาแน่นอน ให้พิมพ์คำสั่งนี้เพื่อทดสอบการขอว่าถูกต้องครับ

sudo certbot renew --dry-runระบบจะทำการจำลองและทดสอบออกมา ซึ่งจะคืนค่าดังนี้

Saving debug log to /var/log/letsencrypt/letsencrypt.log

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Processing /etc/letsencrypt/renewal/xxxx.yyy.conf

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Cert not due for renewal, but simulating renewal for dry run

Plugins selected: Authenticator apache, Installer apache

Renewing an existing certificate

Performing the following challenges:

http-01 challenge for xxxx.yyy

http-01 challenge for www.xxxx.yyy

Waiting for verification...

Cleaning up challenges

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

new certificate deployed with reload of apache server; fullchain is

/etc/letsencrypt/live/xxxx.yyy/fullchain.pem

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

** DRY RUN: simulating 'certbot renew' close to cert expiry

** (The test certificates below have not been saved.)

Congratulations, all renewals succeeded. The following certs have been renewed:

/etc/letsencrypt/live/xxxx.yyy/fullchain.pem (success)

** DRY RUN: simulating 'certbot renew' close to cert expiry

** (The test certificates above have not been saved.)

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

IMPORTANT NOTES:

- Your account credentials have been saved in your Certbot

configuration directory at /etc/letsencrypt. You should make a

secure backup of this folder now. This configuration directory will

also contain certificates and private keys obtained by Certbot so

making regular backups of this folder is ideal.ถ้าทุกอย่างผ่านตามปกติ ระบบจะคืนค่าออกมาให้ตามนี้ เป็นอันว่าทุกอย่างเสร็จสิ้นครบถ้วนกระบวนความครับ

เพิ่มเติม: กำหนดให้เปลี่ยนเส้นทาง (redirect) แบบมีหรือไม่มี www ผ่าน .htaccess

หากอ่านข้างบนจะเห็นได้ว่า ระบบของ certbot ตรวจเจอว่าเรากำลังขอใบรับรองให้กับโดเมนเดียวกัน แต่มี www ทำให้อีกอันหาไม่เจอ แล้วเราต้องระบุการตั้งค่าต่างๆ เอา

ในการใช้งานจริง ถ้าเป็นเว็บแบบธรรมดา (static) และไม่เน้นการทำ Search Engine Optimization การมี www หรือไม่มี www นำหน้าชื่อโดเมนของตัวเอง อาจไม่ใช่สาระสำคัญมากนัก แต่ถ้าอยากให้ไปติดอยู่บน Google Search และใช้กับระบบของ WordPress ไม่มีปัญหา เราจำเป็นต้องบังคับให้ระบบทำครับ (Canonicalization)

คราวนี้ จะเข้าแบบไหนก็แล้วแต่รสนิยม บางคนนิยมการมี www บางคนนิยมการไม่มี แล้วแต่รสนิยมล้วนๆ ซึ่งวิธีการแก้ไขก็คือไปแก้ไฟล์ .htaccess ที่เราสร้างไว้เมื่อตอนที่แล้วนั่นเองครับ พิมพ์คำสั่งดังนี้

sudo nano /var/www/html/.htaccessใช่แล้วครับ เรากำลังแก้ .htaccess นั่นเอง เมื่อถึงจุดนี้ เราก็เพิ่มคำสั่งนี้เข้าไป ด้านล่างของคำสั่งสุดท้ายที่มีอยู่ในไฟล์ครับ (เลือกเอาอันใดอันหนึ่งเท่านั้น และอย่าลืมแก้ xxxx.yyy ในตัวอย่าง เป็นโดเมนตัวเองล่ะ!)

ถ้าต้องการให้เปลี่ยนเส้นทางจากไม่มี www เป็นมี www:

<IfModule mod_rewrite.c>

RewriteCond %{HTTPS} off [OR]

RewriteCond %{HTTP_HOST} !^www\. [NC]

RewriteCond %{HTTP_HOST} ^(.*)$ [NC]

RewriteRule (.*) https://www.xxxx.yyy/$1 [R=301,L]

</IfModule>คำสั่งนี้ จะเป็นการทำให้เวลาเราพิมพ์เว็บ เช่น http://patranun.tk ระบบจะเปลี่ยนค่าอัตโนมัติเป็น https://www.patranun.tk ครับ

ถ้าต้องการให้เปลี่ยนเส้นทางจาก www เป็นไม่มี www:

<IfModule mod_rewrite.c>

RewriteCond %{HTTPS} off [OR]

RewriteCond %{HTTP_HOST} ^www\.xxxx\.yyy [NC]

RewriteRule (.*) https://xxxx.yyy/$1 [L,R=301]

</IfModule>คำสั่งนี้ จะเป็นการทำให้เวลาเราพิมพ์เว็บ เช่น http://www.patranun.tk ระบบจะเปลี่ยนค่าอัตโนมัติเป็น https://patranun.tk ครับ

จากนั้นยืนยันการตั้งค่าด้วยการพิมพ์คำสั่งนี้ครับ

sudo apache2ctl configtestถ้าขึ้น Syntax OK ก็สั่งเริ่ม Apache ใหม่ด้วยคำสั่ง

sudo systemctl restart apache2เท่านี้เป็นอันว่าเสร็จสิ้นแล้วครับ ได้ทุกอย่างตามที่ต้องการแล้ว ตอนต่อไปเราจะมาติดตั้ง WordPress เข้าระบบกันครับ (กว่าจะเข้าเรื่องสำคัญจริงๆ ได้สักที!)

ไว้เจอกันตอนหน้าครับ